Es la pesadilla de cualquier profesional o dueño de negocio en 2026. Llegas a la oficina, enciendes el ordenador y, en lugar de tu fondo de pantalla habitual, encuentras un mensaje en letras rojas sobre fondo negro: «Todos sus archivos han sido cifrados. Si quiere recuperarlos, pague 2 BTC a la siguiente dirección…».

Acabas de ser víctima de un Ransomware.

En ese preciso instante, el pánico es tu peor enemigo. La mayoría de las pérdidas de datos irreversibles no ocurren por el virus en sí, sino por las malas decisiones tomadas en los primeros 10 minutos tras la infección.

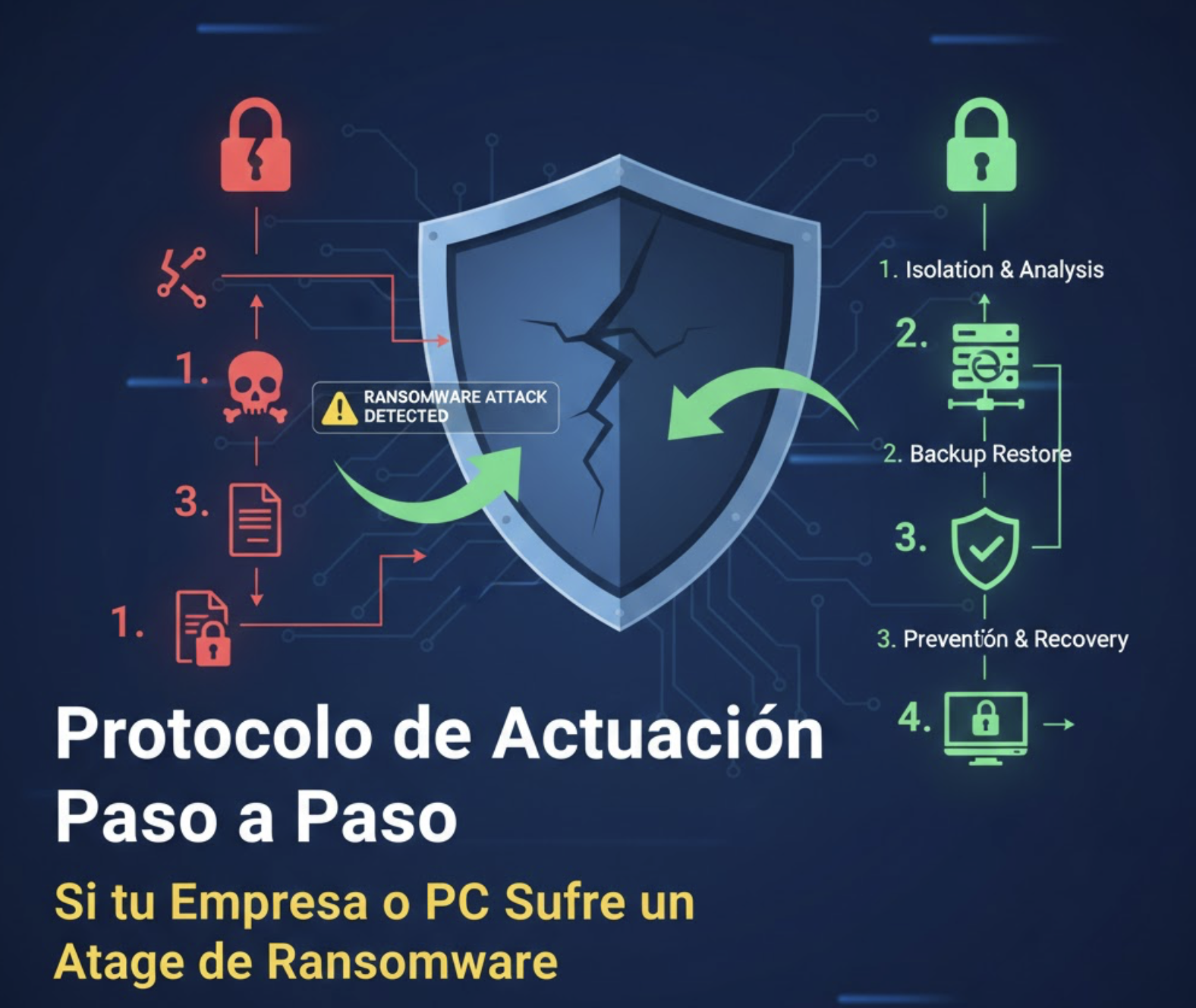

Este artículo no es una noticia; es un protocolo de guerra. A continuación, detallo el procedimiento de respuesta a incidentes que utilizamos los consultores de ciberseguridad para contener la hemorragia, mitigar el daño legal y, si es posible, recuperar la información.

Fase 1: Contención Inmediata (Los Primeros 5 Minutos)

El Ransomware es un software que se mueve lateralmente. Su objetivo no es solo tu ordenador, sino saltar a través de la red Wi-Fi o Ethernet para infectar el servidor, la nube y los ordenadores de tus compañeros.

Paso 1.1: El «Air-Gap» de Emergencia

No apagues el ordenador. Apagarlo puede interrumpir procesos de cifrado a medias y corromper archivos que quizás eran recuperables, o borrar pruebas en la memoria RAM que los forenses podrían necesitar.

Lo que debes hacer es desconectarlo de la red inmediatamente:

- Si estás por cable: Arranca el cable Ethernet de la torre o del portátil.

- Si estás por Wi-Fi: Desactiva el interruptor físico del Wi-Fi o activa el «Modo Avión» inmediatamente.

- Desconecta unidades externas: Si tienes un disco duro USB o un Pendrive conectado para copias de seguridad, desconéctalo ya. Si el Ransomware aún no ha llegado a esa unidad, acabas de salvar tu vida digital.

Paso 1.2: Aislamiento de la Red

Si gestionas una pequeña oficina o una red doméstica y no sabes qué equipo es el «Paciente Cero», ve al router principal y desconéctalo de la corriente. Es una medida drástica que dejará a todos sin internet, pero cortará la comunicación del malware con sus servidores de control (C&C), impidiendo que envíen las claves de cifrado o que roben (exfiltren) datos.

Fase 2: Identificación y Evaluación (No toques nada)

Una vez aislado el equipo, necesitas saber a qué te enfrentas. No todos los Ransomware son iguales. Algunos son scripts baratos comprados por adolescentes; otros son armas militares de grupos organizados (RaaS – Ransomware as a Service).

Paso 2.1: Fotografía la Evidencia

Usa tu móvil para tomar fotos de la pantalla. Fotografía:

- La nota de rescate completa.

- Cualquier dirección de correo o URL que aparezca.

- La dirección de la billetera de criptomonedas.

- La extensión de los archivos cifrados (ej:

.locked,.wannacry,.crypt).

Paso 2.2: Identificación del Malware

Desde un ordenador limpio (seguro) o tu móvil, accede a herramientas gratuitas como ID Ransomware o el proyecto No More Ransom (respaldado por la Europol y McAfee). Sube una muestra del archivo cifrado y la nota de rescate.

- El mejor escenario: La herramienta te dice que es un Ransomware antiguo y que existe un «desencriptador» gratuito disponible.

- El peor escenario (lo más probable): Es una variante nueva y no hay cura conocida.

Fase 3: El Dilema del Pago (Por qué NO debes pagar)

Aquí es donde la ética choca con la desesperación. Los cibercriminales te ofrecerán una «oferta de descuento» si pagas en 24 horas. La recomendación oficial de FBI, Europol y expertos es rotunda: NO PAGUES.

Pero, para que este artículo tenga valor, te explicaré las razones técnicas y operativas, no solo morales:

- No hay garantía de honor: Estás negociando con criminales. Las estadísticas de 2025 indican que el 40% de las víctimas que pagaron nunca recibieron la clave de descifrado.

- La «Doble Extorsión»: Los ataques modernos no solo cifran datos; los roban antes. Aunque pagues por la clave, te pedirán un segundo pago para no publicar tus datos confidenciales (clientes, facturas) en la Dark Web. Pagar una vez te marca como un «pagador», invitando a más extorsiones.

- Archivos Corruptos: A menudo, el proceso de descifrado falla y los archivos quedan inutilizables de todas formas.

- Riesgo Legal: En algunas jurisdicciones, pagar a grupos vinculados con el terrorismo o estados sancionados puede constituir un delito federal o graves multas administrativas.

Fase 4: Recuperación y Limpieza (La Operación Quirúrgica)

Asumiendo que no vas a pagar, el camino es la restauración.

Paso 4.1: ¿Existen las «Shadow Copies»?

Windows tiene una función llamada «Shadow Volume Copies» (Versiones anteriores). Muchos Ransomwares avanzados intentan borrar estas copias, pero a veces fallan.

- Desde el ordenador infectado (pero aislado de la red), intenta hacer clic derecho en una carpeta cifrada > Propiedades > Versiones Anteriores. Si tienes suerte, podrías ver una versión de ayer.

Paso 4.2: El Formateo a Bajo Nivel (Nuke it from orbit)

Nunca intentes «limpiar» el virus y seguir usando el ordenador. Un Ransomware deja puertas traseras (Backdoors).

- Debes formatear el disco duro completamente.

- Reinstalar el Sistema Operativo desde cero (usando un USB limpio creado en otro equipo).

- Instalar parches de seguridad actualizados antes de conectar el equipo a la red general.

Paso 4.3: Restauración de Backups

Aquí es donde se demuestra el valor de tu política de seguridad.

- Verifica tus copias de seguridad en un entorno aislado (Sandbox) para asegurarte de que la copia no se infectó antes del ataque.

- Restaura los datos en el equipo recién formateado.

- Cambia todas las contraseñas. Si el hacker entró, tiene tus claves. Cambia las de correo, banco, dominio y accesos remotos.

Fase 5: La Vertiente Legal y RGPD (Lo que nadie te cuenta)

Si eres una empresa en Europa (o manejas datos de europeos), el reloj legal empezó a correr en el momento en que detectaste el ataque.

El Reglamento General de Protección de Datos (RGPD) establece que tienes 72 horas para notificar a la autoridad de control (como la AEPD en España) si el ataque ha comprometido datos personales de terceros.

- Ocultar el ataque es ilegal y las multas por encubrimiento suelen ser superiores a las del propio incidente de seguridad.

- Debes documentar todo el proceso: hora de detección, medidas tomadas y alcance estimado de los datos afectados.

Conclusión: El Coste de la Preparación vs. El Coste del Rescate

Sobrevivir a un ataque de Ransomware no es cuestión de suerte, es cuestión de preparación. Si estás leyendo esto «por si acaso», tu tarea para hoy es clara:

- Revisa que tus copias de seguridad sigan la regla 3-2-1 (3 copias, 2 medios distintos, 1 fuera de la oficina/offline). Una copia conectada al ordenador no es una copia, es un rehén en potencia.

- Mantén tus sistemas actualizados. La mayoría de ataques explotan vulnerabilidades de hace meses que no fueron parcheadas.

El Ransomware es un incendio digital. Tener un extintor (backup) y saber dónde están las salidas de emergencia (protocolo) es la única forma de no quemarse.